ارتباطات امن SSL.VPN

امنیت، سرعت و دسترسی هوشمند در شبکههای سازمانی

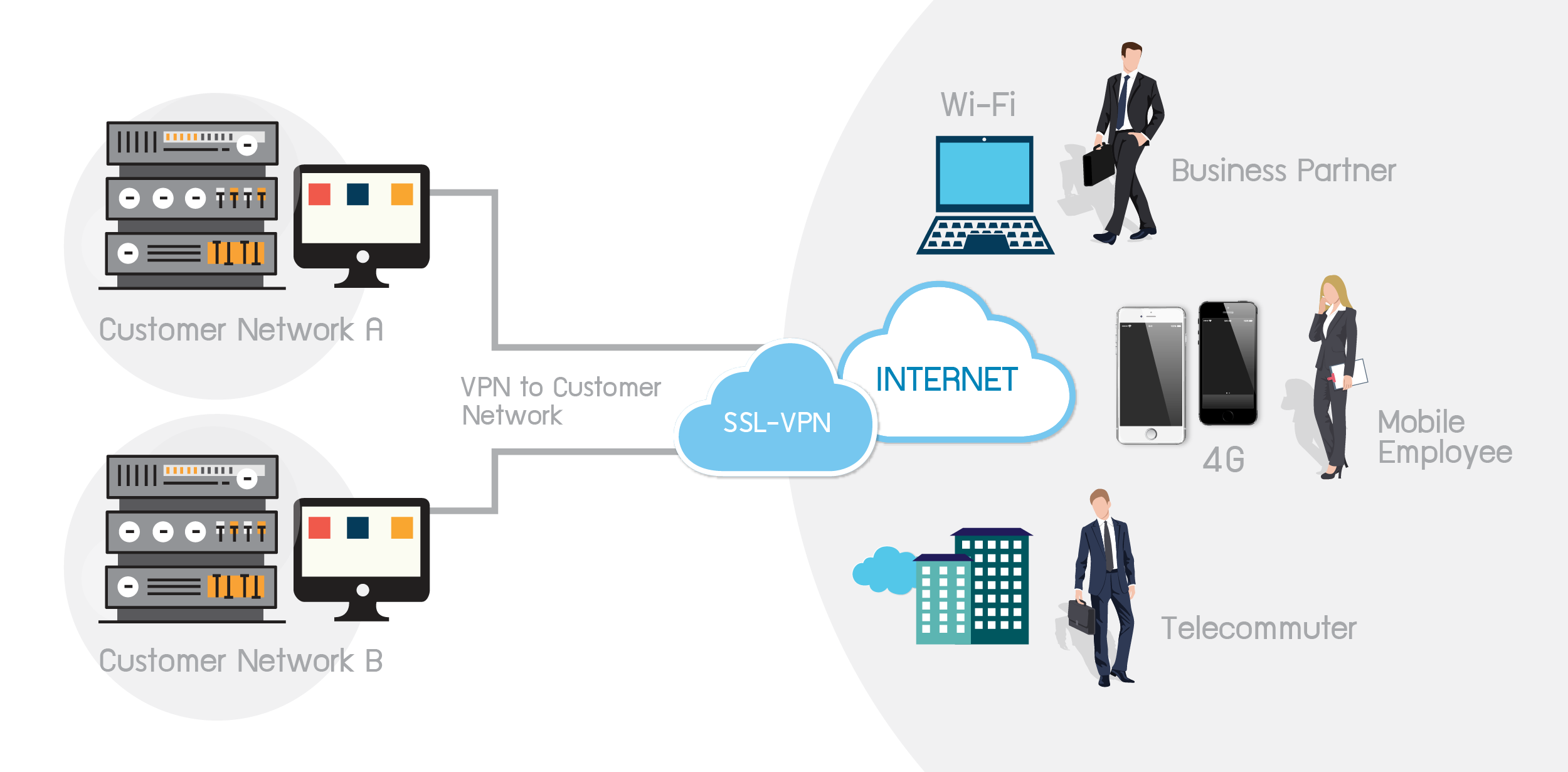

در دنیای دیجیتال امروز، امنیت دادهها و دسترسی مطمئن به منابع سازمانی از اهمیت حیاتی برخوردار است. سازمانها و شرکتهای کوچک و بزرگ هر روز بیشتر از گذشته به ارتباطات از راه دور، کارکنان ریموت و سیستمهای ابری متکی میشوند. در چنین شرایطی، ارتباطات امن SSL.VPN بهعنوان یکی از مؤثرترین و قابلاعتمادترین روشها برای ایجاد دسترسی ایمن به شبکههای داخلی مطرح شده است.

اما SSL VPN دقیقاً چیست، چگونه کار میکند و چرا جایگزین بسیاری از روشهای سنتی مانند IPsec VPN شده است؟ در این مقاله به زبان ساده و فنی به معرفی کامل این فناوری، مزایا، ساختار، نحوه پیادهسازی و بهترین شیوههای امنیتی آن میپردازیم.

SSL VPN چیست؟

ارتباطات امن SSL.VPN یا Secure Sockets Layer Virtual Private Network نوعی شبکه خصوصی مجازی (VPN) است که از پروتکلهای رمزنگاری SSL یا جانشین آن، TLS (Transport Layer Security)، برای ایجاد ارتباط امن بین کاربر و شبکه سازمانی استفاده میکند.

برخلاف VPNهای سنتی که نیازمند نرمافزارهای پیچیده سمت کاربر هستند، SSL VPN معمولاً از طریق مرورگر وب راهاندازی میشود. یعنی کاربر میتواند تنها با وارد شدن به آدرس سرور VPN در مرورگر خود، یک تونل رمزگذاریشده و ایمن را بین دستگاه و شبکه سازمانی برقرار کند.

چگونه SSL VPN کار میکند؟

مکانیزم کاری ارتباطات امن SSL.VPN بر پایهی ایجاد یک تونل رمزگذاریشده بین دستگاه کاربر (Client) و سرور VPN است. این تونل از طریق پروتکلهای SSL یا TLS برقرار میشود و تمام دادههای عبوری در مسیر را بهصورت end-to-end encryption (E2EE) رمزگذاری میکند.

مراحل برقراری ارتباط به شکل زیر است:

کاربر آدرس SSL VPN سازمان را در مرورگر خود وارد میکند.

مرورگر با سرور VPN یک نشست TLS برقرار میکند.

احراز هویت کاربر (از طریق نام کاربری، رمز عبور، یا احراز دو مرحلهای) انجام میشود.

پس از تأیید، تونل امن ایجاد میگردد و کاربر به منابع داخلی مانند ایمیل سازمانی، فایل سرور، CRM یا اپلیکیشنهای درون شبکه دسترسی پیدا میکند.

در این فرایند، تمام دادهها از طریق رمزنگاری ۲۵۶ بیتی و الگوریتمهایی نظیر AES و SHA-2 محافظت میشوند.

تفاوت SSL VPN و IPsec VPN

هر دو روش برای ایجاد ارتباط امن استفاده میشوند، اما تفاوتهای مهمی بین آنها وجود دارد:

| ویژگی | SSL VPN | IPsec VPN |

|---|---|---|

| نحوه اتصال | از طریق مرورگر وب یا کلاینت سبک | نیاز به نرمافزار خاص |

| لایهی عملکرد | لایهی کاربرد (Application Layer) | لایهی شبکه (Network Layer) |

| پیچیدگی راهاندازی | سادهتر و سریعتر | پیکربندی پیچیدهتر |

| سازگاری | قابل استفاده روی هر سیستم عامل و دستگاه | نیازمند سازگاری با سیستمعامل |

| امنیت | رمزنگاری مبتنی بر TLS با گواهی دیجیتال | رمزنگاری در سطح IP |

| بهترین کاربرد | دسترسی از راه دور کاربران و پیمانکاران | ارتباط بین سایتها یا شبکهها |

نتیجه: برای شرکتهایی با تیمهای ریموت، پیمانکاران یا کارمندان سیار، ارتباطات امن SSL.VPN گزینهای سادهتر، ارزانتر و انعطافپذیرتر است.

اجزای اصلی در معماری SSL VPN

برای پیادهسازی موفق SSL VPN باید سه جزء اصلی در معماری در نظر گرفته شود:

سرور SSL VPN – که معمولاً روی فایروالهای نسل جدید (Next-Generation Firewall) یا دستگاههای اختصاصی نصب میشود.

کلاینت یا مرورگر کاربر – از TLS برای ارتباط رمزگذاریشده استفاده میکند.

سیستم احراز هویت و دسترسی – شامل سرورهای LDAP، RADIUS یا Active Directory برای کنترل دسترسی کاربران است.

در سازمانهای مدرن، اغلب فایروالهایی مانند Cisco ASA، FortiGate، Palo Alto و Check Point دارای ماژول داخلی برای SSL VPN هستند و نیازی به خرید سختافزار جداگانه نیست.

مزایای استفاده از ارتباطات امن SSL.VPN

دسترسی آسان بدون نصب نرمافزار

کاربران تنها با مرورگر خود میتوانند وارد شبکه شوند. این موضوع برای دستگاههای BYOD (Bring Your Own Device) بسیار ارزشمند است.سازگاری بالا با سیستمعاملها

از ویندوز و macOS گرفته تا لینوکس و اندروید، SSL VPN به راحتی روی همه پلتفرمها کار میکند.امنیت پیشرفته با رمزنگاری قوی

تمامی دادهها با استانداردهای AES-256 و RSA 2048 بیت رمز میشوند و امکان شنود یا تغییر در مسیر عملاً از بین میرود.مدیریت ساده و انعطافپذیر

ادمین شبکه میتواند از طریق کنسول تحت وب، کاربران را مدیریت، سیاستها را تعریف و گزارشها را مشاهده کند.هزینهی کمتر نسبت به IPsec

بدون نیاز به سختافزارهای گرانقیمت یا لایسنسهای متعدد، هزینه کلی مالکیت کاهش مییابد.پشتیبانی از احراز هویت چندعاملی (MFA)

برای افزایش امنیت، بسیاری از سازمانها از رمز یکبار مصرف (OTP) یا توکنهای سختافزاری استفاده میکنند.

حالتهای مختلف SSL VPN

SSL VPN در دو حالت اصلی قابل استفاده است:

۱. حالت Web Portal

در این حالت، کاربر پس از ورود به پورتال SSL VPN میتواند از طریق مرورگر خود به اپلیکیشنهایی مانند ایمیل، فایلشیر یا CRM دسترسی داشته باشد.

۲. حالت Tunnel Mode

در حالت تونل، یک کلاینت سبک نصب میشود و کل ترافیک کاربر از طریق تونل SSL عبور میکند. این روش امکان دسترسی به تمامی منابع داخلی شبکه را فراهم میکند، گویی کاربر داخل شرکت است.

بسیاری از شرکتها مانند Cisco AnyConnect و Fortinet FortiClient این قابلیت را در محصولات خود دارند.

رمزنگاری در ارتباطات امن SSL.VPN

پایه امنیت SSL VPN استفاده از رمزنگاری end-to-end است. در این ساختار از الگوریتمهای زیر استفاده میشود:

AES-256 bit Encryption برای رمزگذاری دادهها

RSA-2048/4096 bit Keys برای تبادل کلیدها

SHA-2 Hashing برای تأیید صحت داده

Perfect Forward Secrecy (PFS) برای جلوگیری از بازیابی کلید در آینده

بهروزرسانی به TLS 1.3 باعث افزایش سرعت handshake و حذف آسیبپذیریهای نسخههای قدیمی SSL شده است.

چالشها و ملاحظات امنیتی

هرچند ارتباطات امن SSL.VPN بسیار مطمئن است، اما مانند هر سیستم دیگری نیاز به نگهداری و نظارت دارد:

بهروزرسانی مداوم گواهیهای TLS – گواهیهای منقضیشده میتوانند امنیت را به خطر بیندازند.

محدود کردن دسترسی کاربران – با استفاده از Role-Based Access Control (RBAC).

استفاده از MFA یا OTP – برای جلوگیری از سرقت رمز عبور.

نظارت بر لاگها و رفتار کاربران – شناسایی تلاشهای مشکوک و حملات Brute-Force.

استفاده از SSL Inspection در فایروالها – برای جلوگیری از بدافزارهای تونلشده.

بهترین شیوهها برای پیادهسازی SSL VPN

طبق توصیههای رسمی NIST SP 800-113 و Cisco Security Guides، هنگام پیادهسازی SSL VPN باید به نکات زیر توجه شود:

استفاده از TLS 1.2 یا بالاتر

غیرفعالکردن پروتکلهای قدیمی (SSL v3)

انتخاب الگوریتمهای رمزنگاری قوی (AES و RSA)

جداسازی ترافیک کاربران VPN از شبکه اصلی

اجرای تستهای (Penetration Testing) دورهای

فعالسازی لاگ مرکزی و هشدارهای امنیتی

پیادهسازی در سطح سازمانی

سازمانها میتوانند به چند روش مختلف ارتباطات امن SSL.VPN را اجرا کنند:

راهکار سختافزاری (Appliance)

مانند فایروالهای Cisco ASA 5500، FortiGate 60F، Palo Alto PA-Series.راهکار نرمافزاری یا مجازی (Virtual Appliance)

مناسب شرکتهایی که زیرساخت ابری دارند.یکپارچه با UTM یا NGFW

در این حالت SSL VPN بخشی از قابلیتهای امنیتی جامع فایروال است.

همچنین، در محیطهای بزرگ توصیه میشود از Load Balancer و گواهیهای سازمانی معتبر (مانند DigiCert یا Let’s Encrypt Enterprise) استفاده شود.

کاربردهای ارتباطات امن SSL.VPN

کارمندان ریموت برای دسترسی ایمن به سرورهای داخلی

پیمانکاران یا شرکای تجاری برای اتصال موقت به شبکه

پشتیبانی فنی برای دسترسی امن از بیرون شرکت

مدیریت زیرساختهای ابری یا دیتاسنترها

حفاظت از ترافیک کاربران در شبکههای عمومی مانند WiFi کافیشاپها

آینده SSL VPN و TLS

با پیشرفت نسخههای TLS، امنیت و سرعت ارتباطات امن نیز افزایش یافته است.

TLS 1.3 زمان handshake را تا ۴۰٪ کاهش داده و استفاده از الگوریتمهای مدرن مانند ChaCha20-Poly1305 را ممکن کرده است.

از سوی دیگر، ادغام SSL VPN با سامانههای Zero-Trust Network Access (ZTNA) باعث شده دسترسی کاربران دقیقتر و امنتر کنترل شود.

در آینده نزدیک، انتظار میرود بسیاری از راهکارهای VPN سازمانی به سمت SSL/TLS Hybrid VPNs حرکت کنند که هم سرعت بالایی دارند و هم سازگاری کامل با مرورگرها.

چرا SSL VPN برای سازمان شما ضروری است؟

در دوران کاری از راه دور، امنیت ارتباطات از مرز دفتر کار فراتر رفته است. اگر کارمندان شما از خانه یا سفر به منابع شرکت متصل میشوند، باید از امنیت مسیر اطمینان کامل داشته باشید.

استفاده از ارتباطات امن SSL.VPN به شما این مزایا را میدهد:

جلوگیری از شنود و نفوذ دادهها

سازگاری بالا با هر دستگاه

کاهش هزینههای پشتیبانی IT

افزایش سرعت و کارایی ارتباطات

حفظ محرمانگی اطلاعات حیاتی شرکت

جمعبندی و نتیجهگیری

ارتباطات امن SSL.VPN امروز به یکی از پایههای اساسی امنیت شبکههای سازمانی تبدیل شده است.

این فناوری با ترکیب سه ویژگی کلیدی – سادگی، امنیت و مقیاسپذیری – به سازمانها کمک میکند تا دسترسی کاربران از راه دور را بدون خطر، سریع و قابل مدیریت کنند.

چه برای شرکتهای کوچک که به دنبال راهکاری سبک و اقتصادی هستند، چه برای سازمانهای بزرگ با زیرساخت پیچیده، SSL VPN یک انتخاب هوشمند و آیندهنگرانه است.

برای دریافت مشاوره تخصصی در زمینه طراحی و پیادهسازی ارتباطات امن SSL.VPN، با تیم فنی نوتریکا تماس بگیرید تا مناسبترین راهکار برای زیرساخت شما پیشنهاد شود.

همچنین پیشنهاد می شود از صفحه سامانه pam نوتریکا دیدن کنید و از مطالب آن استفاده کنید.